최근에 Frontline PBS 다큐멘터리 " Global Spyware Scandal: Exposing Pegasus Part One (full documentary) | FRONTLINE " 을 보았습니다. 이스라엘 회사 NSO Group의 Pegasus는 전 세계 많은 정부에서 언론인(CNN이 피해자였습니다), 정치인, 전쟁 지역의 민병대와 같은 관심 대상을 감시하는 데 사용하는 스파이웨어입니다. 제가 아는 한, 놓친 전화 한 통만으로도 이 스파이웨어가 휴대전화에 설치될 수 있습니다.

페가수스는 iOS와 Android 기기를 모두 감염시킬 수 있는 악명 높은 스파이웨어로, 공격자에게 대상의 휴대전화에 대한 광범위한 액세스 권한을 부여하여 강력한 감시 도구로 전환합니다. 작동 방식과 수집하는 데이터는 다음과 같습니다.

감염 방법:

피싱 링크: 처음에 페가수스는 문자 메시지를 통해 전송된 감염된 링크를 클릭하도록 사용자를 속이는 데 의존했습니다. 그러나 다음을 악용하도록 진화했습니다.

- 제로 클릭 취약점: 이 취약점은 사용자 상호 작용이 필요하지 않으며 단순히 메시지를 받거나, 전화를 걸거나, 심지어 특정 무선 송수신기 근처에 있는 것만으로도 휴대폰을 감염시킬 수 있습니다.

- 앱 취약점: Pegasus는 WhatsApp과 iMessage와 같은 인기 앱의 취약점을 악용해 액세스했습니다.

데이터 수집:

Pegasus를 설치하면 다음을 포함하여 엄청난 양의 데이터를 수집할 수 있습니다.

- 메시지: SMS, 이메일, 채팅 앱 메시지, 심지어 녹음된 통화까지.

- 연락처 및 통화 내역: 대상이 누구와 언제 통신하는지.

- 위치 데이터: 타겟의 움직임을 실시간으로 GPS로 추적합니다. 이는 드론 공격에 대한 메타데이터를 제공하기 때문에 특히 중요합니다.

- 사진 및 비디오: 휴대폰 카메라 롤과 갤러리에 접근합니다.

- 비밀번호와 키 입력: 로그인 자격 증명과 장치에 입력된 모든 내용.

- 마이크와 카메라로 녹음: 대상의 동의 없이 오디오와 비디오를 실시간으로 캡처합니다.

데이터 사용:

수집된 데이터는 일반적으로 분석 및 보고를 위해 NSO 그룹의 서버에 업로드됩니다. 종종 정부 또는 정보 기관인 클라이언트는 이 정보를 다음을 포함한 다양한 목적으로 사용합니다.

- 운동가와 언론인에 대한 감시: 그들의 의사소통과 활동을 모니터링합니다.

- 정치적 스파이 활동: 반대자와 외국에 대한 정보를 수집하는 활동.

- 범죄수사: 용의자 추적 및 증거 수집.

- 드론 공격: 사용자 메타데이터 기반.

논란들:

페가수스는 다양한 정부에서 다음과 같은 목적으로 오용되어 논란에 휩싸였습니다.

- 인권 옹호자와 언론인을 표적으로 삼습니다. 사우디 언론인이자 반체제 인사인 자말 카쇼기처럼 반대 의견과 표현의 자유를 억압합니다.

- 정치적 반대자에 대한 감시: 민주적 과정을 훼손합니다.

- 인권 침해를 조장함: 박해와 폭력에 기여함.

이러한 우려로 인해 스파이웨어에 대한 더 엄격한 규제와 NSO Group과 같은 회사의 책임에 대한 요구가 제기되었습니다. 이 위키피디아 항목은 페가수스 스파이웨어에 대한 자세한 정보를 제공합니다.

Cytrox와 같이 장치 및 클라우드 서비스에서 정보를 수집하는 것을 포함하여 정부에 "운영 사이버 솔루션"을 제공하는 다른 회사도 있습니다.

페가수스는 개인 정보와 인권에 대한 우려스러운 의미를 지닌 방대한 양의 개인 데이터를 수집할 수 있는 강력하고 위험한 스파이웨어입니다. 페가수스의 오용은 이러한 기술에 대한 더 강력한 통제와 개발 및 사용에 대한 투명성 증가의 필요성을 강조합니다. 페가수스의 모든 기능과 세부 정보는 비밀스러운 특성으로 인해 여전히 불투명합니다. ChatGPT조차도 사용에 대한 정보를 제공하지 않습니다.

현재 AI 기술의 발전, 즉 딥페이크, 악성 AI, 음성 변조, 그래프를 통한 소셜 네트워크 분석 등은 폭발적인 혼합물을 생성합니다.

이런 수준의 위협을 감안했을 때, 저는 제 iPhone이 감염되었는지 확인하기로 했습니다. Forbes 기사 " 스마트폰이 Pegasus 스파이웨어에 감염되었는지 확인하는 방법 " 을 읽고 이 Github repo를 찾았습니다: https://github.com/mvt-project/mvt.

우리Pegasus나 다른 스파이웨어/스토커웨어가 휴대폰에 설치되어 있는지 확인하는 몇 가지 방법이 있습니다. 여기서는 로컬 Linux 머신에서 iPhone의 암호화된 백업을 생성하고, 암호를 해독하고,.stix2 파일(침해 지표)을 다운로드하고, 포렌식 조사 도구 인 mvt 로 분석했습니다.

라이브러리 mvt는 mvt 자체 또는 Amnesty International Security Lab 에서 얻을 수 있는 서명(.stix2 파일)을 찾습니다. 이러한 파일을 사용하면 모바일 기기에서 침해 지표 (IOC) 를 확인할 수 있습니다. 이 튜토리얼에서는 iPhone을 제일브레이크할 필요가 없습니다.

먼저, 몇 가지 라이브러리를 설치해야 합니다.

pip3 install mvt그런 다음 mvt 문서 에 접근합니다.

다른 라이브러리도 설치해야 합니다.

sudo apt install python3 python3-pip libusb-1.0-0 sqlite3그런 다음 iPhone을 USB 포트나 Thunderbolt 3 포트에 연결합니다.

이제 다음을 실행합니다.

ideviceinfo이를 통해 UniqueChipID, UniqueDeviceID, WiFiAddress, EthernetAddress, ChipSerialNo 등 iPhone에 대한 정보를 비롯한 여러 세부 정보를 얻을 수 있습니다.

이제 iPhone을 페어링해 보겠습니다.

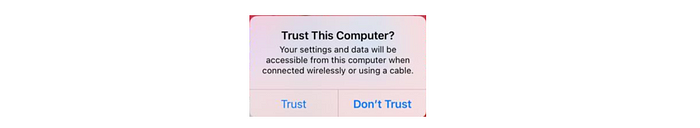

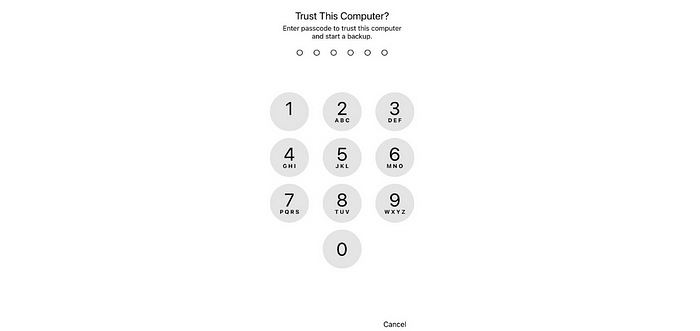

idevicepair pairiPhone에서 신뢰를 클릭하여 연결을 허용하고 iPhone 암호를 입력하세요.

그런 다음 이 명령을 다시 실행합니다.

idevicepair pair당신은 얻을 것이다:

SUCCESS: Paired with device 00007020-0756575960682E이제 libimobiledevice 문서로 백업을 따르겠습니다.

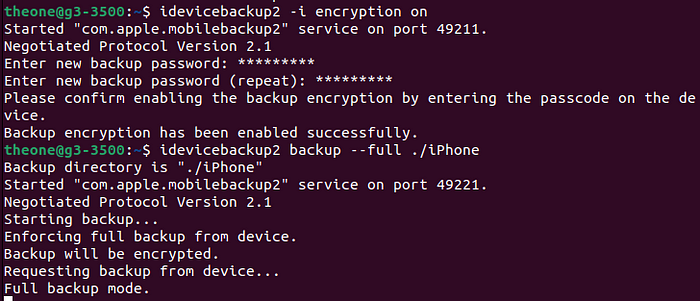

머신의 로컬 백업에 대한 암호화를 켜세요:

idevicebackup2 -i encryption on그런 다음 전체 백업을 수행합니다. 암호화된 백업을 수행하면 암호화되지 않은 백업과 비교할 때 몇 가지 추가 파일을 얻게 됩니다.

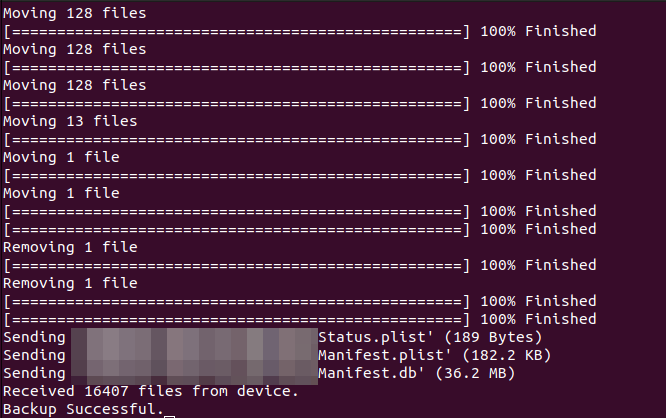

idevicebackup2 backup --full ./iPhone

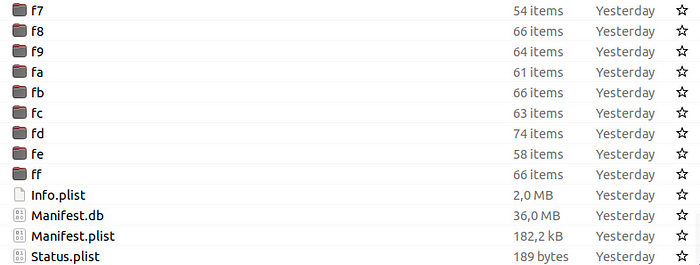

이제 로컬 머신의 iPhone 폴더 에 암호화된 백업이 저장되었습니다.

이제 컴퓨터에 로컬 iPhone 백업이 있으므로 이를 해독해야 합니다.

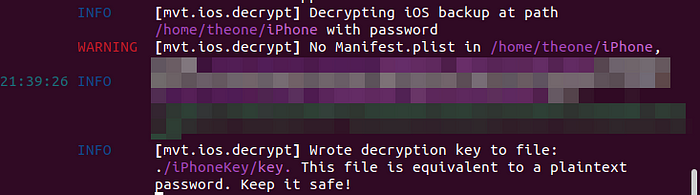

mvt-ios 복호화-백업 -p "당신의_비밀번호" -d./iPhoneOutput./iPhone/00007020-0756575960682E

여기서 백업 비밀번호를 입력하거나 키 파일을 생성할 수 있습니다. 선택하세요. 암호화되지 않은 백업은 destination -d, iPhoneOutput 폴더에 저장됩니다. 비밀번호를 선택하면 명령줄 기록에 일반 텍스트로 저장되므로 위험합니다.

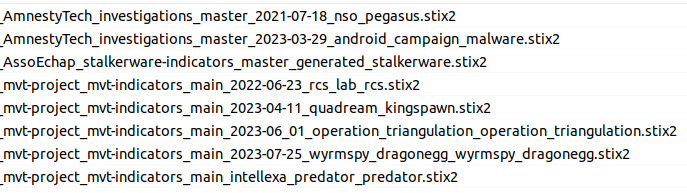

그런 다음, Indicators of Compromise(IOCs) .stix2 파일 의 백업을 확인 하고 JSON 결과를 iPhoneAnalysis 폴더에 저장합니다. 하지만 먼저 IOC 파일 목록을 다운로드합니다.

mvt-ios download-iocsmvt-ios check-backup -i ./.local/share/mvt/indicators/raw.githubusercontent.com_AmnestyTech_investigations_master_2021-07-18_nso_pegasus.stix2 -o ./iPhoneAnalysis ./iPhoneOutput

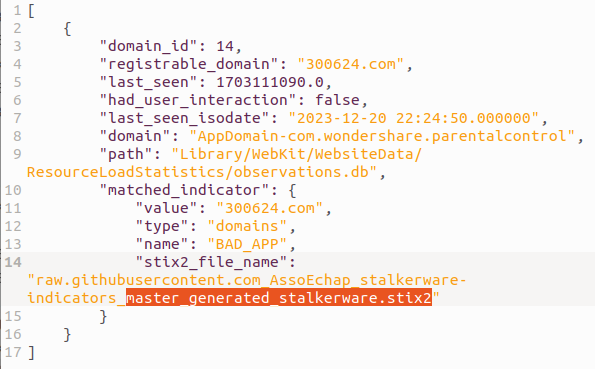

저는 한 가지 탐지를 받았습니다. 이 경우, 위험을 의식하고 설치한 스토커웨어입니다.

JSON 파일을 확인해 보겠습니다: webkit_resource_load_statistics_detected.json

저는 실제로 스토커웨어를 설치했습니다. Amnesty International 과 mvt Github repo 에서 볼 수 있듯이 Kingspawn, Predator, DragonEgg 와 같은 다른 IOC도 확인할 수 있습니다.

mvt 설명서 에는 Android 스파이웨어와 Windows, Mac과 같은 다른 운영 체제에 대한 세부 정보도 포함되어 있습니다.

'인생그것은약속위반 > 관심' 카테고리의 다른 글

| Medium 회원 전용 글 무료로 보는 방법 (1) | 2024.10.09 |

|---|---|

| AI 하드웨어 라운드 2: TPU 대 DPU 대 VPU 대 APU 대 QPU (10) | 2024.10.09 |

| AI 하드웨어: CPU 대 GPU 대 NPU (2) | 2024.10.09 |

댓글